Dans notre ère numérique où la donnée personnelle est devenue une vraie mine d'or, les incidents de sécurité conduisant à des violations de données personnelles sont malheureusement devenues monnaie courante pour les organismes traitant des données personnelles.

Que vous soyez une entreprise ou un individu, savoir comment réagir efficacement dans de telles situations est essentiel pour minimiser les dommages potentiels.

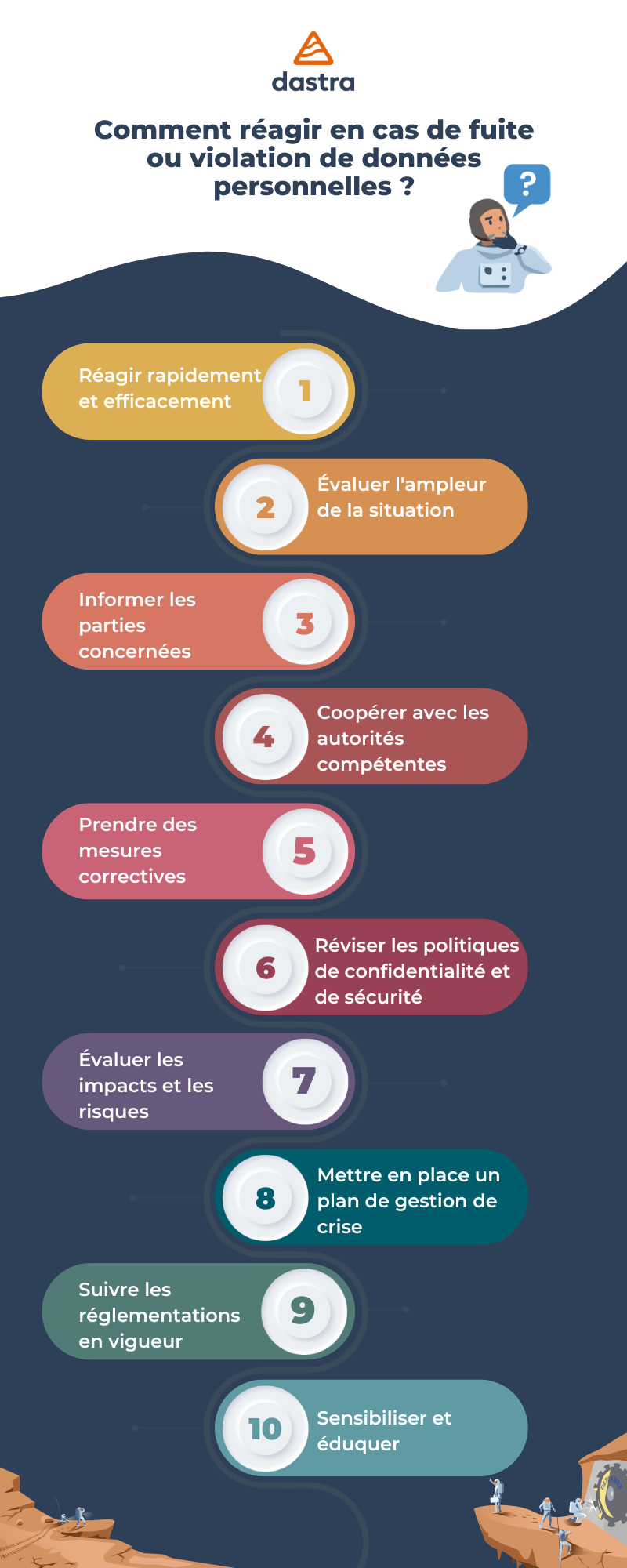

Voici les étapes à suivre :

1. Réagir rapidement et efficacement :

Dès que vous prenez connaissance d'un incident de sécurité, il est impératif d'agir rapidement. Chaque minute compte pour endiguer au maximum l'incident et limiter ces dommages potentiels à la fois pour l'organisme et pour les personnes concernées. Cela va se traduire notamment par le déclenchement du plan de réponses aux incidents de sécurité, la mise en place d'une cellule de crise et de mesures de sécurité immédiates ainsi que par le suivi continu du processus de gestion de l'incident via une documentation écrite. Une personne dédiée peut être chargée de cette mission de reporting écrit.

2. Analyser et évaluer l'ampleur de l'incident :

Cette étape est essentielle car elle va vous permettre de déterminer si une violation de données personnelles a eu lieu.

L'analyse consiste dans un premier temps à déterminer si l'incident de sécurité a conduit à une violation de données à caractère personnel (perte / compromission de manière accidentelle ou illicite de l'intégrité, de la disponibilité ou de la confidentialité d'une donnée personnelle) et à quantifier l'ampleur de cette violation pour l'organisme.

A ce stade et au fur et à mesure de l'avancée de la phase d'analyse, il pourra être nécessaire de prendre des mesures de sécurité supplémentaires.

Ensuite, il faut s'interroger sur l'existence ou non d'un risque pour les personnes concernées (conséquences potentielles de la violation pour les personnes concernées et gravité de ces conséquences pour les personnes concernées si elles venaient à se produire).

Dans un dernier temps, il est nécessaire de déterminer la probabilité de survenance des conséquences et de définir ainsi le niveau de risque pour les personnes concernées (aucun risque, risque faible ou risque élevé).

L’appréciation du niveau de risque engendré par la violation pour les personnes concernées doit être réalisée au cas par cas.

Elle dépendra notamment des critères suivants :

- Le type de violation

- La nature de données affectées

- Le volume de données et de personnes concernées

- La facilité d’identifier les personnes concernées grâce aux données compromisses

- Les conséquences possibles pour ces personnes (gravité et vraisemblance)

- Les catégories de personnes concernées

La CNIL ajoute les caractéristiques du responsable du traitement victime de la violation (ex : activité essentielle, activité hautement sensible).

Plus le niveau de risque sera élevé, plus le nombre d’actions à mettre en œuvre par le responsable de traitement sera important.

Cette analyse va conditionner vos obligations de notification tant auprès de l'autorité de contrôle tant auprès des personnes concernées.

A noter, que dans tous les cas, vous devrez documenter en interne l’incident en indiquant :

- la nature de l'incident

- si possible, les catégories et le nombre approximatif de personnes concernées par l'incident

- les catégories et le nombre approximatif d'enregistrements de données à caractère personnel concernés

- les conséquences probables de l'incident

- les mesures prises ou que vous envisagez de prendre pour éviter que cet incident se reproduise ou atténuer les éventuelles conséquences négatives

Dastra intègre un registre des violations de données simple et didactique pour remonter les incidents, faire cette évaluation et documenter les violations.

Il y a donc tout intérêt à établir en amont une matrice de risques en fonction des traitements réalisés.

Cela facilitera :

- l'analyse du risque et de l'ampleur (gravité) de la violation

- la réponse à apporter à la violation (actions et mesures de sécurité à mettre en place)

- la notification de la violation à la CNIL et aux personnes concernées le cas échéant

3. Informer les personnes concernées en cas de risque élevé pour leurs droits et libertés :

Si la violation présente un risque élevé pour les droits et libertés des personnes concernées, le RGPD vous impose d'informer dans les meilleurs délais après avoir pris connaissance de la violation les personnes dont les données ont été compromises.

Le Comité européen de protection des données précise que le moment de la « prise de connaissance » est celui où il est « raisonnablement certain qu’un incident de sécurité s’est produit et que cet incident a compromis des données personnelles ».

L'objectif est d'être transparent sur ce qui s'est passé sans alarmer les personnes concernées (nature, type de la violation, conséquences de cette violation, mesures de sécurité mises en place et support (coordonnées d'un service / personne physique)) auprès duquel les personnes concernées pourront demander plus d'informations sur la violation.

La manière dont informer les personnes concernées doit être mûrement réfléchie et doit être réalisée avec tous les services impliqués par la violation.

4. Notifier et coopérer avec les autorités compétentes :

Une violation de données personnelles présentant un risque pour les personnes concernées doit être notifiée aux autorités de contrôle compétentes (en France : la CNIL).

Cette notification doit être réalisée dans les 72h maximum après la prise de connaissance de la violation de donnée. Si le délai de 72h est dépassé, vous devrez vous en justifier auprès de la CNIL.

La CNIL recommande aux organismes d'utiliser son service en ligne de notification.

Plus vous aurez en amont procédé de manière fine à l'analyse de la violation de données et récolté le plus de détails possibles, plus la notification à la CNIL sera aisée.

Si vous ne pouvez pas fournir toutes les informations requises dans le délai de 72h car des investigations complémentaires sont nécessaires, il est possible d'effectuer une notification en deux temps :

- Une notification initiale dans un délai de 72 heures si possible à la suite de la constatation de la violation

- Enfin, une notification complémentaire dès lors que les informations complémentaires sont disponibles.

5. Prendre des mesures correctives / Faire le bilan :

Après la violation, il est fondamental d'effectuer une réunion "post mortem" afin de faire le bilan et d'évaluer l’efficacité des processus internes ainsi que de faire un RETEX aux instances dirigeantes.

Ces réunions doivent mener in fine à la mise en place d'un plan d'actions dont l'avancée devra être régulièrement suivi et mis à jour.

Dastra intègre un modèle de rapport port mortem permettant de consigner tous les éléments utiles à la gestion de la violation.

Identifiez toute les lacunes de sécurité qui ont permis la survenance de la violation de données personnelles et prenez des mesures correctives pour renforcer votre infrastructure en matière de sécurité informatique. Il peut aussi être nécessaire de réadapter des process existants et d'en corriger certains.

Il est également très important de documenter tout le processus de gestion de la violation à toutes les étapes. Cela vous permettra de respecter le principe d'accountabiltiy et d'améliorer de manière continue votre sécurité (apprentissage).

6. Réviser les politiques de confidentialité et de sécurité :

Révisez et mettez à jour régulièrement vos politiques de confidentialité et de sécurité pour éviter de futurs incidents similaires.

Assurez-vous que vos employés soient formés très régulièrement et en capacité de réagir le plus rapidement possible ace à un incident de sécurité.

7. Évaluer les impacts et les risques :

Évaluez les impacts potentiels de la violation sur les personnes concernées et sur votre organisme. Cela peut inclure les risques réputationnels, les risques financiers et les conséquences juridique.

Vos traitements les plus sensibles devront faire l'objet d'analyse d'impact. Ces dernières sont à mettre à jour régulièrement.

Le saviez-vous ? Avec Dastra, vous avez la possibilité de réaliser vos analyses d’impact ! Identifiez rapidement les traitements cibles et répondez facilement à l’obligation d’analyser les risques sur la vie privée.

8. Mettre en place un plan de gestion de crise et constituer une cellule de crise :

Préparez un plan de réponses aux incident de sécurité détaillé pour faire face à de telles situations à l'avenir. Ce plan doit:

- inclure des procédures claires sur la manière de réagir en cas de violation de données,

- décrire les actions de sécurité à mettre en œuvre immédiatement

- prévoir un canal interne et externe de signalement d'incident de sécurité

Il est aussi essentiel de constituer une cellule de crise impliquant au moins un responsable de chaque service impacté par la violation. Il est important de bien définir les rôles et responsabilité de chacun lors d'une gestion de crise (un système de RACI peut être établi).

Téléchargez gratuitement notre modèle de procédure de gestion des violations de données au format word !

Si l'organisme sous traite une partie ou toute la gestion de son système d'information, il est important d'inclure dès le départ les prestataires informatiques dans cette cellule de crise.

Nous recommandons d'inclure dans la cellule de crise des personnes capables de prendre les bonnes décisions et d'agir sous pression dans des situations de crise. Il est aussi essentiel de prévoir des back-up car l'attention en cas de situation de crise peut vite diminuer en raison de la fatigue et des autres activités incombant à chacun.

Il est possible d'inclure des personnes au fur et à mesure de la gestion de crise.

9. Suivre les réglementations en vigueur :

- Assurez-vous de respecter l'ensemble de la réglementation en vigueur concernant la protection des données personnelles, telle que le RGPD (Règlement Général sur la Protection des Données).

- Assurez-vous d'être en conformité avec les normes et référentiels européens de sécurité.

- Donnez la priorité à la sécurité via une approche par les risques

- Pensez à la sécurité des données tout au long d'un projet (de sa conception à sa finalisation)

10. Sensibiliser et éduquer :

Sensibilisez vos employés et le grand public aux risques liés à la sécurité des données et aux bonnes pratiques de sécurité pour se protéger.

Effectuez tous les ans des audits de sécurité, réaliser régulièrement des simulations de violations de données personnelles au sein de votre organisme afin de corriger si besoin vos processus internes. Il est conseillé de faire appel à des professionnels de sécurité afin que ces "pentest" soient le plus proche de la réalité.

Testez vos processus internes afin d'analyser leur efficacité et la connaissance de ces derniers par vos opérationnels.

Une réaction rapide et appropriée en cas de violation de données personnelles est essentielle pour limiter les dommages potentiels et restaurer la confiance des vos clients et partenaires.

En suivant ces étapes et en restant proactif dans votre approche de la sécurité des données, vous pourrez réduire les risques et protéger efficacement toutes vos informations.

Stockez et gérez vos violations de données grâce à Dastra

Grâce à Dastra, pilotez votre registre des violations de données et améliorez votre sécurité !

Pour en savoir plus, contactez-nous !

➡️ Téléchargez vite notre guide : Face aux violations de données personnelles : quelles solutions ?